W przypadku włamania do serwera haker może modyfikować pliki w celu pozostawienia jakiegoś backdoora, powłoki itp. Zmodyfikowane pliki można śledzić po dacie modyfikacji, ale tę datę można łatwo sfałszować za pomocą narzędzia dotykowego.

Zamiast tego możesz porównać sumy kontrolne plików. Jeśli suma kontrolna pliku różni się od istniejącej, plik został zmodyfikowany. Ta metoda może być używana dla dowolnych plików: plików konfiguracyjnych, plików witryn, plików wykonywalnych itp.

Aby obliczyć sumy kontrolne plików, na przykład w folderze / etc, użyj kombinacji poleceń find i sha256sum:

# find / etc -type f | xargs sha256sum> plik.txt

Flaga -type f mówi find, aby wyszukać tylko pliki (dla folderów niemożliwe jest obliczenie sumy kontrolnej), a file.txt to nazwa pliku, w którym zostaną zapisane sumy haszujące wszystkich znalezionych plików.

Jeśli konieczne jest obliczenie sumy kontrolnej tylko dla niektórych plików, na przykład php, wówczas należy podać opcję -name \ *. Flaga PHP (maska pliku * musi być zmieniona z odwrotnym ukośnikiem):

# znajdź www -type f -name \ *. php | xargs sha256sum> plik.txt

Możesz także obliczyć sumę kontrolną dla określonego pliku:

# sha256sum backup.tar.gz> plik.txt

Teraz porównaj sumy kontrolne z sumami haszu plików:

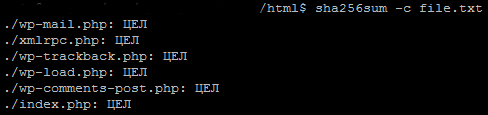

# sha256sum -c plik.txt

A jeśli suma kontrolna konkretnego pliku pokrywa się z tym w pliku.txt, to ten plik nie został zmieniony od czasu ostatniego sprawdzenia. Integralność jest wskazywana przez znacznik TARGET znajdujący się naprzeciwko pliku.

Oczywiście nie pomaga to w ochronie serwera, ale zapewni dodatkową pomoc w znajdowaniu śladów obecności hakerów.

Oprócz sha256, możesz użyć dowolnego innego algorytmu: md5, sha512, sha1, sha384.